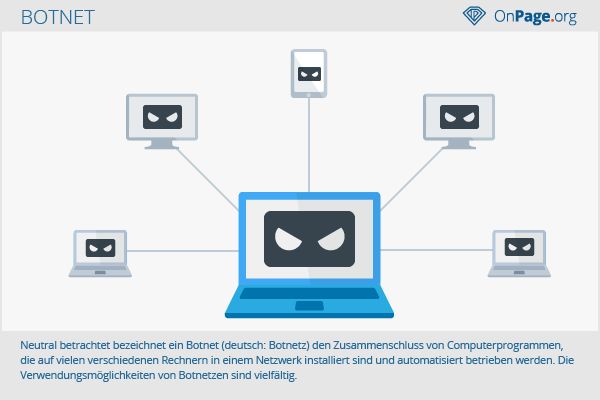

Botnet

Neutral betrachtet bezeichnet ein Botnet (deutsch: Botnetz) den Zusammenschluss von Computerprogrammen, die auf vielen verschiedenen Rechnern in einem Netzwerk installiert sind und automatisiert betrieben werden. Die Verwendungsmöglichkeiten von Botnetzen sind vielfältig. Häufig werden diese Rechnerverbünde jedoch von Cyberkriminellen genutzt, um z.B. Malware zu verbreiten oder DDoS-Attacken durchzuführen.

Hintergrund und Verbreitung

Große Rechenoperationen wie z.B. Data Mining für das Erstellen von Bitcoins bedürfen großer Rechenleistungen. Diese sind häufig nicht allein mit einem Rechner oder Serververbund zu bewältigen. In einem solchen Fall kann ein Botnet Abhilfe schaffen, da dabei die Rechenaufgaben auf viele Einzelrechner verteilt werden können.

Im negativen Fall wird diese gebündelte Rechenkraft verwendet, um Angriffe gegen Websites zu starten oder um massiv Webspam bzw. Mailspam zu verteilen.

Spreading

Die Bezeichnung für das Anlegen eines Botnetzes lautet Spreading. Wenn es sich bei dem großen Rechnerverbund nicht um eine Aktion handelt, bei der der User den Bot bewusst auf seinem eigenen Rechner installiert, gibt es im kriminellen Bereich weitere Techniken, um Bots zu installieren. Die infizierten Rechner werden dann auch „Zombies“ genannt.

Eine Technik für die Installation eines Bots ist Malware. Diese wird per Spam-Mail an möglichst viele Mail-Adressen verschickt. Öffnet z.B. ein User den in der Mail enthaltenen Link oder die angehängte Datei, wird ein Programm installiert, über das einige Funktionen des Rechners aus der Ferne gesteuert werden können.

Infizierte Websites mit Download-Angeboten sind eine weitere Methode, wie Botnets etabliert werden. Im Zuge des Downloads installiert sich dann ein Trojaner auf dem Computer.

Doch auch ohne direktes Zutun eines Nutzers kann ein Bot auf einem fremden Rechner mittels Exploits eingeschleust werden. Dabei werden Sicherheitslücken von Software oder Browsern ausgenutzt. Ein Exploit kann aber auch durch das Aufrufen einer infizierten Website geschehen.

Verwendung

Mit Hilfe eines Botnetzes lassen sich verschiedene Dienste nutzen. Jedes etablierte Netz kann dabei auch nacheinander verschiedene Funktionen ausführen. Folgende Aktionen sind beispielsweise möglich:

- massiver Versand von Spam-Mails oder Phishing-Mails

- Angriffe über einen Proxy-Server

- Laden und Ausführen von Programmen auf dem infizierten Rechner, um weitere Aktionen auszuführen oder um das Botnetz zu otptimieren

- Ausführung von DDoS-Attacken: Ein großes Netz aus Zombierechnern sorgt durch millionenfache Anfragen an einen Server dafür, dass dieser abstürzt.

- Klickbetrug: In diesem Fall werden fremde Rechner dafür genutzt, um auf Anzeigen oder Werbebanner zu klicken, für die ein Publisher vergütet wird. Durch die unterschiedlichen IP-Adressen sowie Rechnertypen lässt sich diese Form von Klickbetrug nur sehr schwer nachweisen.

- Angriffe innerhalb des Botnetzes: Hier werden die infizierten Rechner nach wichtigen Passwörtern oder anderen sensiblen Daten durchsucht, die dann von Kriminellen verkauft werden.

- Filesharing: Ein Botnetz liefert genügend Speicherplatz für illegales Datenmaterial wie Raubkopien von Kinofilmen oder pornographischem Material.

Legale Anwendung:

- Mining von Bitcoins

- Errechnen von wissenschaftlichen Daten

- Rendering von Filmen

Typen

Es gibt verschiedene Typen von Botnetzen. Bei der Grundlage für diese Ausprägungen handelt es sich um sogenannte Command-and-Control-Server, die von einem zentralen Rechner (Operator) gesteuert werden. Um die Bots schließlich zu steuern, stehen verschiedene Kanäle zur Auswahl:

- IRC

- webbasierte Tools

- FTP

- P2P

Teilweise können diese Kanäle auch miteinander kombiniert werden, was es Fahndern erschwert, den Urheber für die Einrichtung eines Netzes auszumachen. Teilweise haben Strafverfolgungsbehörden dennoch Glück, wie im Jahr 2010, als das berüchtigte Botnet „Mariposa“ aufgedeckt wurde.[1]

Gefahren

Durch ihre große Rechenkraft und ihre schiere Masse können Botnetze selbst große Websites mittels DDoS-Attacken in die Knie zwingen.[2] Aus diesem Grund ist es wichtig, dass jeder User seinen PC vor Angriffen über Malware oder Exploits zu schützen versucht. So warnt das Bundesamt für Sicherheit in der Informationstechnik immer wieder vor Infektionen und dem damit einhergehenden Datenklau.[3]

Einzelnachweise

- ↑ Fahndungserfolg – Polizei fasst Botnet Herder spiegel.de Abgerufen am 05.07.2014

- ↑ Group used 30.000 node botnet for Mastercard and PayPal attacks pcworld.idg.com Abgerufen am 05.07.2014

- ↑ BSI- mehrere Millionen Internet-Konten durch Botnetze geknackt heise.de Abgerufen am 05.07.2014

Weblinks