DDoS

Eine DDoS-Attacke (engl. Distributed Denial of Service, dt. verteilte Dienstblockade) ist ein Angriff auf einen Webserver, der dessen Ausfall zum Ziel hat. Während eine DoS-Attacke meist nur von einem Rechner ausgeführt wird, besteht die große Schlagkraft eines DDoS darin, dass viele Rechner zu einem Botnetz zusammengeschlossen werden, um den Serverausfall zu provozieren. Hierfür werden meist massenhaft manipulierte IP-Pakete auf einmal an die Ziel-Server geschickt. DDoS-Attacken werden sowohl von Internetkriminellen als auch von Protestbewegungen wie Anonymous verwendet.

Funktionsweise

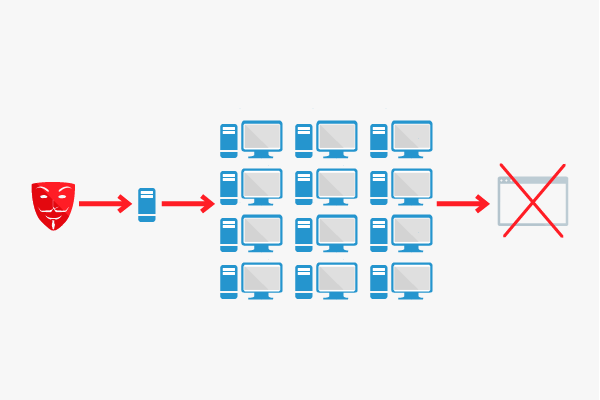

Um einen DDoS bei einem Server zu produzieren, müssen möglichst viele Rechner an einem entsprechenden Angriff beteiligt sein. Zu diesem Zweck werden andere Computer mit Malware infiziert, die es den Angreifern erlaubt, Computer zu kapern und deren Rechenkraft für ihre Zwecke zu verwenden. Häufig werden hierfür Computerviren verwendet, die sich selbst weiterverbreiten. Die infizierten Rechner werden durch die Infektion schließlich zu Bots, die von einer Zentrale aus koordiniert werden können. Damit der initial ausführende PC nicht ermittelt werden kann, kommen bei DDoS-Angriffen zusätzlich Tools zum Einsatz, welche die entsprechenden IP-Adressen permanent ändern. So bleiben die Urheber einer Attacke meist unerkannt.

Sobald genügend Rechner zu einem Netz zusammengeschlossen wurden, wird die Attacke auf den Zielserver durchgeführt.

Typen

Eine DDoS-Attacke kann auf verschiedene Weise erfolgen. Meist lassen sich drei Typen diskriminieren:

- Überlastung der Server-Ressourcen: In diesem Fall werden die Ressourcen des Zielsystems so überlastet, dass der Server keine Anfragen mehr beantworten kann.

- Überlastung der Bandbreite: Hier wird versucht, die gesamte Kapazität des Netzwerks so zu überlasten, dass die Zielseite nicht mehr erreichbar ist.

- Exploit: Durch das Ausnutzen von Sicherheitslücken der Server- oder Website-Software versuchen hier Angreifer mit Hilfe eines DDoS den entsprechenden Server zu kontrollieren.

- Schaffung von unausgeführten Anfragen (SYN Flood): Hierbei wird eine Funktion des TCP ausgenutzt, mit deren Hilfe der Empfänger dem Server bestätigt, dass das Datenpaket angekommen ist.

Mögliche Schutzmaßnahmen

Ein DDoS spiegelt natürliche Überlastungen eines Serversystems oder Netzwerks wieder, jedoch ist die Wirkung eines solchen Angriffs potenziert. Folgende Maßnahmen können getroffen werden, um den Schaden zu minimieren:

- Sperrung von IP-Adressen: erkennt die Firewall des Servers verdächtige IP-Adressen, kann diesen der Zugriff auf den Server verweigert werden. Die Adressen können sowohl manuell hinterlegt als auch dynamisch generiert werden. Entsprechende Filter können bereits über den Provider installiert werden.

- Filterung ungültiger IP-Adressen: Grenzrouter der Provider können durch Herausfiltern ungültiger IPs verhindern, dass Angreifer so Listen mit gesperrten IP-Adressen umgehen können.

- Nutzung von Server-Clustern oder Content Delivery Networks, die dabei helfen, die Serverlast zu minimieren.

Mögliche Motive

Das primäre Ziel einer DDoS-Attacke ist es, eine Internetseite unerreichbar zu machen. Dadurch sind die darauf befindlichen Informationen nicht mehr erreichbar. Für Online-Shops oder andere kommerzielle Websites wie Zahlungsdienstleister bedeutet dies z.T. enorme finanzielle Einbußen. Darüber hinaus tragen Opfer von Hacker-Angriffen meist den Makel der Unsicherheit mit sich. Einbußen in Reputation und Vertrauenswürdigkeit sind die Folge.

In der Vergangenheit ließen sich DDoS-Attacken meist auf zwei mögliche Motive zurückführen:

- Protest

- Erpressung

Während im ersten Fall vielfach politisch motivierte Gruppen hinter den Angriffen steckten, sind es im zweiten Fall Kriminelle.

Eine der wohl bekanntesten Protestaktionen, die in den letzten Jahren in einer groß angelegten DDoS-Attacke Ausdruck fanden, war die sogenannte „Operation Payback“, welche von der Hackergruppe „Anonymous“ initiiert wurde. Ziel des Angriffs war der Bezahldienstleister PayPal, der Spenden nicht an die Enthüllungsplattform WikiLeaks weitergeleitet hatte.[1]

Ein jüngeres Beispiel für eine kriminelle Nutzung von gesteuerten Netzwerkangriffen ist die Erpressung des RSS-Feed-Anbieters Feedly.[2]

Einzelnachweise

- ↑ Operation Payback golem.de Abgerufen am 16.06.2014

- ↑ RSS-Reader Feedly down – Erpressung mit DDoS-Attacke spiegel.de Abgerufen am 16.06.2014

Weblinks

- ProjectShield – Google-Initiative gegen DDoS-Attacken

- Video zur Veranschaulichung einer DDoS-Attacke

- Nachrichtensammlung zu DDoS-Attacken auf winfuture.de