Hijacking

Beim Hijacking (engl. Entführung) wird versucht über unerlaubte Wege ein bestimmtes Element aus dem Umfeld des Internets zu übernehmen. Neben URL-Hijacking gibt es auch Domain-, DNS-, Browser-, TCP-, Session-Hijacking uvm.

Browser-Hijacking

Das Browser Hijacking geht von einer sehr kleinen Software auf dem Rechner aus, also von einem Programm, das auf Grund seiner Größe nicht auffällig ist. Dieses Programm überschreibt unautorisiert und ohne das Wissen des Nutzers die Default-Funktionen des Webbrowsers. Eine Entfernung dieser Software ist meist sehr aufwändig.

Mögliche Arbeitsweise

- Die Startseite des betroffenen Browsers ist überschrieben. Der Nutzer wird dann automatisch auf die Webseite des Hijackers geleitet, wenn er seinen Browser startet.

- Bei einer Suchmaschine wird nicht das reguläre Ranking angezeigt, sondern es wird auf eine Suchmaschinenseite des Hijackers umgeleitet. Auf dieser Seite verdient der Hijacker über geschaltete Werbung Geld.

- Bei dem Versuch eine bestimmte Shopping-Seite aufzurufen, wird unbemerkt eine Seite aufgerufen, die einem Werbetreibenden des Hijackers gehört.

Prevention

Damit eine entsprechende Software überhaupt auf einem Rechner installiert werden kann ist immer das ok vom Besitzer nötig. Dieses wird zum Beispiel unbewusst gegeben, wenn bei Pop-Up-Fenstern auf ok geklickt wird. Solche Fenster können auch gefälschte Sicherheitswarnungen enthalten, die ein User intuitiv mit ok wegklickt. Zur Prevention sollte immer kurz geprüft werden, um was es sich bei einem Pop-Up-Fenster handelt. Im Zweifelsfall sollte nie auf ok geklickt werden.

Beseitigung

Um diese Art von Programmen wieder zu entfernen gibt es Werkzeuge wie SpyBot[1], Hijack This[2] oder Cool Web Shredder[3].

Domain-Hijacking

Beim Domain-Hijacking wird illegal eine Domain vom rechtmäßigen Eigentümer übernommen. Eine agressive und illegale Form ist der Domain-Diebstahl. Meistens ermöglicht ein Identitätsdiebstahl ein Austricksen der Domain-Registratur. Der Hijacker nimmt die Identität des rechtmäßigen Besitzers an und ändert die Registrierungsinformationen, um die Domain auf sich umzuschreiben und so zu stehlen. Manche Registerführer handeln schnell, wenn derartiger Betrug bemerkt wird. Es kommt allerdings auch vor, dass erst gehandelt wird, wenn eine Rückänderung durch das Gesetz erzwungen wird. In einigen solcher Fälle behällt der Hijacker die Kontrolle über die Domain. Die Opfer haben meistens nicht den Willen oder die finanziellen Mittel, um langwierige und zeitaufwändige Prozesse in Gang zu bringen, die ihnen die Domain zurück bringen würden. Auch die Tatsache, dass der Hijacker in einem anderen Land agiert wirkt abschreckend. Der Hijacker hat indess volle Kontrolle über die Domain und kann frei über Content oder Redirecting über HTTP Status Codes verfügen.

Prevention

Bei vielen Domain Registraturen gibt es die Möglichkeit mit einem speziellen Authentifizierungscode zu arbeiten, den ausschließlich der Besitzer der Domain kennt. Somit wird ein Schutz vor unautorisierten Zugriffen geboten.

Unterschied zur legalen Übernahme von expired Domains

Domain-Hijacking darf nicht verwechselt werden mit der Übernahme von Expired Domains. Bei letzterer wird der Wert von expired Domains ausgenutzt. Kurze Zeit nach dem Ablauf einer Domain oder nach ihrem Löschen existieren immernoch Backlinks, PageRank und Trust. Das macht die entsprechende Domain wertvoll, denn es bedeutet, dass immernoch viel Traffic auf die Seite kommt. Solange die Suchmaschinen nicht registrieren, dass die Seite neuen Content hat, profitiert ihr neuer Besitzer davon. Im Laufe der Zeit verliert eine solche Seite allerdings an Wert. Diese expired Domains können legal erworben werden.

Content Hijacking

Beim Content Hijacking wird der Content von anderen Webseiten als eigener ausgegeben. Das geschieht einerseits durch Duplicate Content, der jedoch von Suchmaschinen registriert wird. Andererseits wird zum Beispiel vorhandener Content in verkürzter Form in die eigene Seite integriert - teilweise automatisiert. Dieser Content-klau kann zur Folge haben, dass die Seite mit dem Original-Content an PageRank verliert und gleichzeitig die Seite mit dem entwendeten Content höher in den Suchergebnissen erscheint. Letztere bekommt somit mehr Traffic und kann zum Beispiel über Online Werbung profitabel sein.

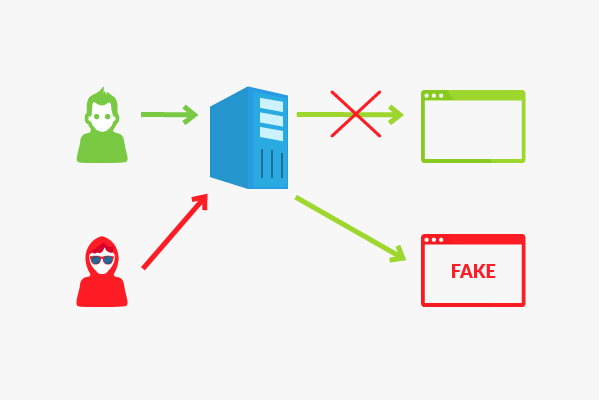

DNS-Hijacking

Beim DNS-Hijacking schaltet sich ein Angreifer als Man-in-the-middle zwischen DNS-Client und DNS-Server. In dieser Position kann er sämtliche Nachrichten abfangen, lesen und auch manipulieren.

URL-Hijacking

Beim URL-Hijacking wird eine Seite fälschlicherweise aus dem Suchmaschinenranking entfernt und mit einer auf sie verlinkenden Seite ersetzt. Mehr dazu im Artikel URL-Hijacking.

Network-Hijacking

Beim Network-Hijacking wird ein wenig gesicherter Server übernommen, der Teil eines Intranets, eines Wireless Local Area Netzwerks (WLAN) ähnlicher Netzes ist. Häufig wird der eigentliche Server-Inhaber ausgesperrt.

Typing-Error-Hijacking/Type-Writing-Hijacking

Hierbei werden die Schreibfehler der Suchenden ausgenutzt. Häufig auftauchende falsch geschriebene Versionen von bekannten Webseiten werden genutzt, um entsprechende Nutzer auf eine Seite zu leiten. Somit kann von der Bekanntheit der Seite profitiert werden.

Suchmaschinenhijacking

Suchmaschinenhijacking kann bei Browsern vorkommen, die ein eigenes Feld für Suchmaschinen anbieten, das das Aufrufen der entsprechenden Webseite erspart. In der Vergangenheit kam es vor, dass die eingestellte Suchmaschine unbemerkt über keyword.URL in eine andere geändert wurde. Mozilla hat als Reaktion Ende 2012 an Version 19 und 20 des Webbrowsers Mozilla Firefox Änderungen vorgenommen. Der Nutzer muss eine Abänderung der verwendeten Suchmaschine zum Beispiel erst bestätigen.

TCP-Hijacking

TCP-Hijacking bezeichnet die Übernahme einer fremden TCP-Verbindung. Das Ziel kann zum einen die Übernahme der Verbindung und das gleichzeitige Abhängen eines Kommunikationspartners sein. Zum anderen kann die Verbindung auch aufrechterhalten bleiben, um zum Beispiel Anweisungen einzuschleusen.

Session-Hijacking

Session-Hijacking bezeichnet die Übernahme einer gültigen Session. Hierzu muss die Session-ID entwendet werden, was zum Beispiel über passives Abhören geschehen kann, denn bei vielen Anwendungen wird sie über Cookies an den Server gesendet. Solange die Session-ID gültig ist hat der Angreifer die Kontrolle über diese Session und kann im Namen des eigentlichen Besitzers die Anwendung nutzen oder missbrauchen.

Prevention

- Grundlage jeder Datenübertragung im Internet sollte eine HTTPS-Verbindung sein, die mit Hilfe von SSL die Daten verschlüsselt, wie es beispielsweise bei der Encrypted Search auch der Fall ist. Wenn dann Datenpakete abgefangen werden, muss der Inhalt noch entschlüsselt werden, um zum Beispiel an die Session-ID zu kommen.

- Schutzmaßnahmen gegen Cross-Site Scripting sind ebenfalls hilfreich. Diese verhindern das Einschleusen von JavaScript Code und das Auslesen von Cookies.

- Session-IDs sollten nicht in der URL enthalten sein. Diese werden in Logfiles gespeichert und können im Zweifelsfall sehr leicht von Angreifern ausgelesen werden.

Einzelnachweise

- ↑ SpyBot - Search & Destroy Chip.de Abgerufen am 05.06.2014

- ↑ HijackThis.de Security hijackthis.de Abgerufen am 05.06.2014

- ↑ CWShredder Chip.de Abgerufen am 05.06.2014

Weblinks

- Browser Hijacking Definition (Englisch)

- Infos zu Spyware, Adware und Browser-Hijacking-Software

- Hijacking

- Domain Hijacking

- Sicheres DNS – Domain Name System Security Extensions

- Hijacking

- Firefox 19 Aurora – Download & Neuerungen

- TCP-Hijacking

- Session-Hijacking